Qubes OS 4 - операционная система ориентированная на безопасность методом разделения процессов по виртуальным машинам. Виртуализация происходит на базе технологии XEN, что позволяет работать виртуальным машинам значительно быстрее чем при использовании программной виртуализации (VirtualBox, VMware и так далее).

Однако данная операционная система все же достаточно специфична и может показаться сложной в использовании после классических Linux OS. В данной статье постараюсь как можно подробнее описать установку Qubes OS, настройка, также нюансы системы.

Содержание статьи

Установка Qubes OS 4

1. Системные требования Qubes OS

Перед установкой системы необходимо посетить сайт разработчика и проверить свой компьютер на совместимость аппаратной части, так же в данном разделе можно добавить свою конфигурацию оборудования после тестирования и описать работоспособность системы конкретно на Вашем железе:

Минимальные системные требования:

- Процессор: Intel или AMD 64 Bit поддерживающие аппаратную виртуализацию;

- Оперативная память: 4 GB;

- Жесткий диск: минимум 32 GB.

Рекомендованные:

- Процессор: Intel или AMD 64 Bit поддерживающие аппаратную виртуализацию;

- Оперативная память: 8 GB;

- Жесткий диск: минимум 32 GB SSD;

- Видеокарта: очень рекомендуется наличие интегрированного графического процессора Intel, на дискретных видеокартах AMD и Nvidia возможны ошибки.

Согласно списку совместимого оборудования наиболее подходящими будут ноутбуки с процессорами Intel 6 поколения и выше. В моем случае это Dell Inspirion 13 5378, заявлена полная совместимость, но ошибки все же иногда выявляются, методы решения наиболее часто встречающихся в следующих статьях.

Необходимо обязательно проверить свою систему на совместимость, иначе работоспособность не гарантируется и исходя из моего опыта гарантирую множество проблем, вплоть до полного отказа системы.

2. Установка системы

И так, железо проверено пора устанавливать. Загружаем ISO образ с официального сайта. Записываем любым удобным способом на USB флешку с объемом памяти минимум 8 GB, желательно USB 3.0 (система достаточно долго устанавливается). Перезагружаем компьютер, в настройках BIOS отключаем Trusted Boot и Legasy Boot. Загружаемся с флешки или иного носителя. Дальнейшая установка вплоть до первого запуска системы ничем не отличается от установки других дистрибутивов. Дожидаемся полной установки, перезагружаемся.

Настройка Qubes OS 4

3. Первоначальная настройка

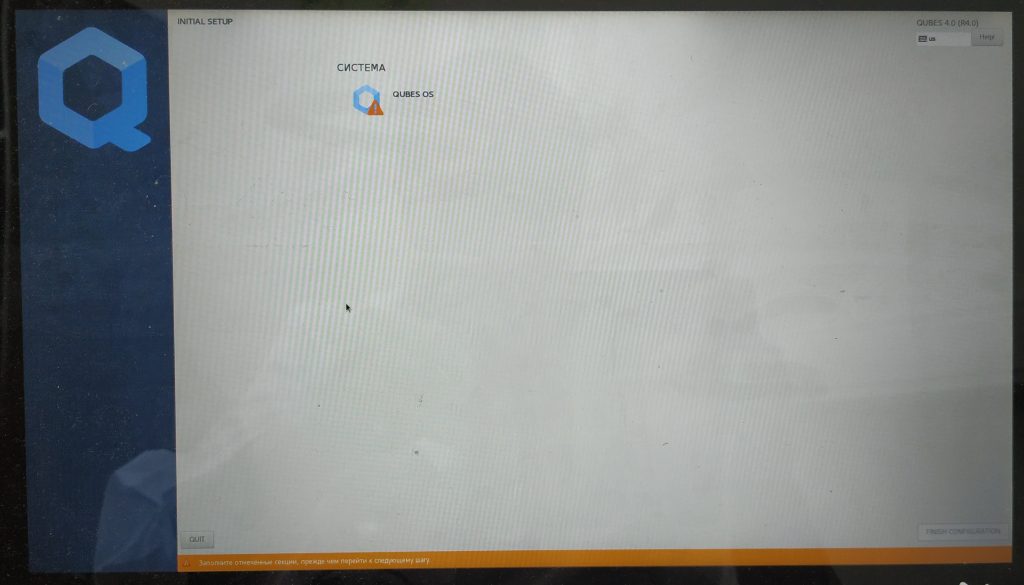

После загрузки системы появляется меню первоначальной настройки:

Извините за качество изображений выполнялась реальная установка на ноутбук без возможности сделать скриншот. Выбираем единственный пункт, далее видим следующее меню.

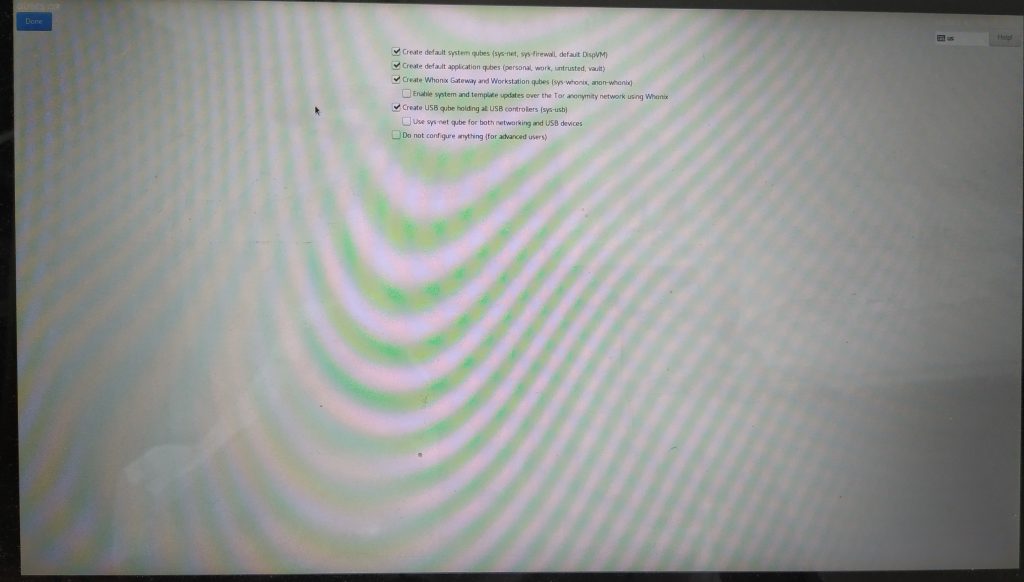

Разработчик рекомендует оставить все без изменений, я рекомендую так же, позже указанные параметры можно будет отредактировать. Нажимаем Done в левом верхнем углу экрана и довольно долго ждем завершения начальной настройки (если индикатор остановился не пугаемся, такое бывает). После окончания начальных настроек, система возвращает на первый экран, где в правом нижнем углу нужно нажать FINISH CONFIGURATION.

Внимание! Если нажать на QUBES OS всю настройку системы придется повторить!

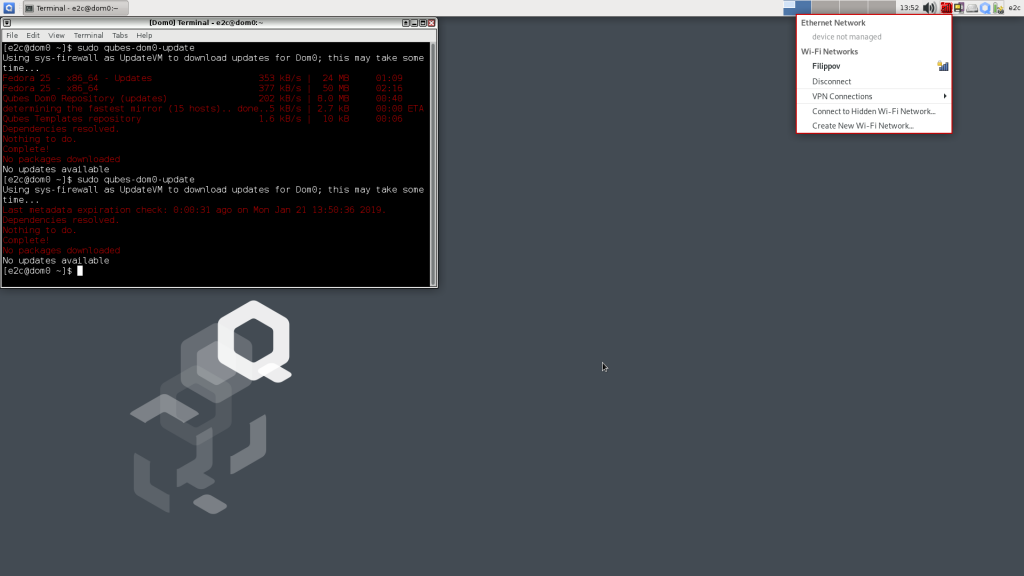

4. Обновление QubesOS

И так система запущена на экране рабочее окружение XFCE в базовом виде. Первоначально необходимо обновить систему и пакеты встроенных Qubes VM. Для этого подключаемся к Wi-Fi или проводному подключению.

Далее открываем Меню, Terminal Emulator. Вводим следующие команды. Обновляем VM Dom0 (подробнее о всех VM в следующих статьях):

sudo qubes-dom0-update

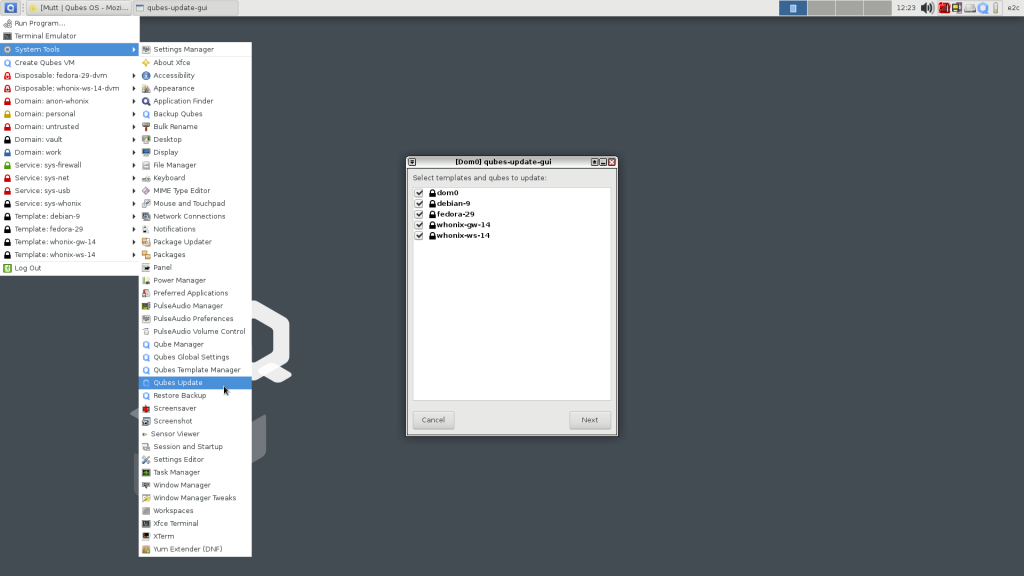

Обновить VMs можно двумя способами: либо через графическое приложение, либо через терминал VM-ов.

Первый способ. Переходим в меню, далее System Tools, Qubes Update, выбираем все VMы, жмем Next и ожидаем полного обновления.

Второй способ чуть сложнее, однако позволяет просматривать объем обновлений и списки обновляемых пакетов. Переходим в меню, Template: debian-9 далее debian-9: Terminal.

Вводим стандартные команды обновления Debian:

sudo apt-get upgrade -y && sudo apt-get update -y && sudo apt-get dist-upgrade

Далее повторяем это для всех VMs. Fedora:

sudo dnf upgrade -y && sudo dnf update

Whonix-gw-14:

sudo apt-get upgrade -y && sudo apt-get update -y && sudo apt-get dist-upgrade

Whonix-ws-14:

sudo apt-get upgrade -y && sudo apt-get update -y && sudo apt-get dist-upgrade

После выполнения всех указанных операций, Ваша система полностью обновлена.

5. Установка программ

В Qubes OS есть нюанс, обновление и установка необходимого ПО и пакетов выполняется только в группе VM Template! Если вы выполняете, все согласно данной инструкции, то другие VM кроме необходимых у вас не запущены, но если вы уже посмотрели и попробовали, что то открыть в других VM они уже запущены, и их необходимо отключить. Делается это следующим образом:

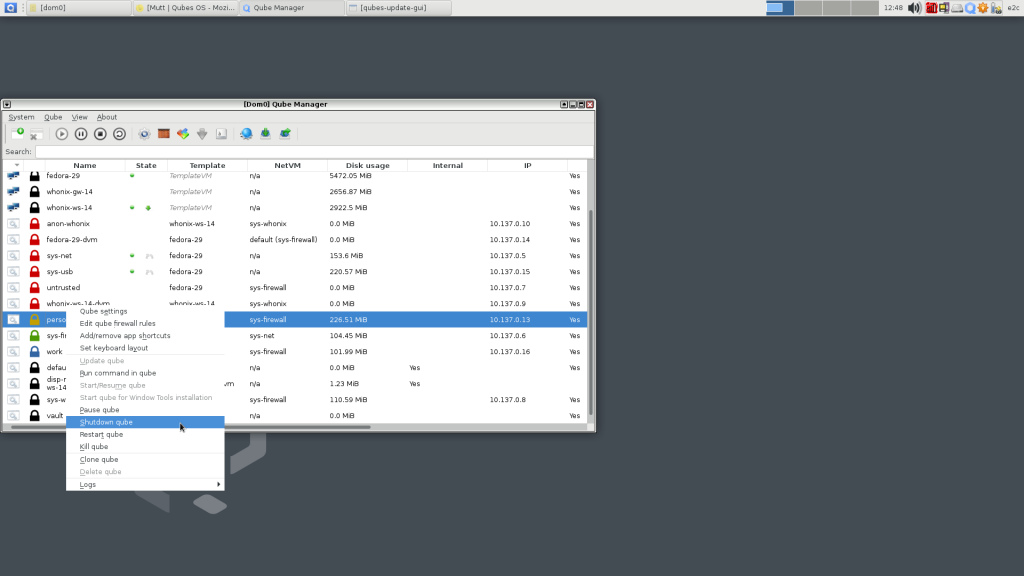

Открываем меню, System Tools -> Qube Manager. Выбираем необходимую VM, нажимаем правой кнопкой и выбираем Shutdown Qube, ждем когда зеленый значок работы VMа в графе State не пропадет. Должны быть включены только VMы группы Template, sys-net, sys-usb, sys-firewall, sys-whonix.

Далее открываем терминал и устанавливаем все, что необходимо, нужно и нравится. Так же можно и нужно подключать необходимые репозитории и PPA

Далее после установки всех приложений обязательно отключаем VM в котором производилась установка. Сразу отмечу, что по умолчанию, все личные VM такие как Personal, Work, Vault и т.д. работают на Fedora 29. Соответственно добавлять можно приложения установленные из Template Fedora. Аналогично с Whonix. Как создать VM на базе Debian в следующих статьях.

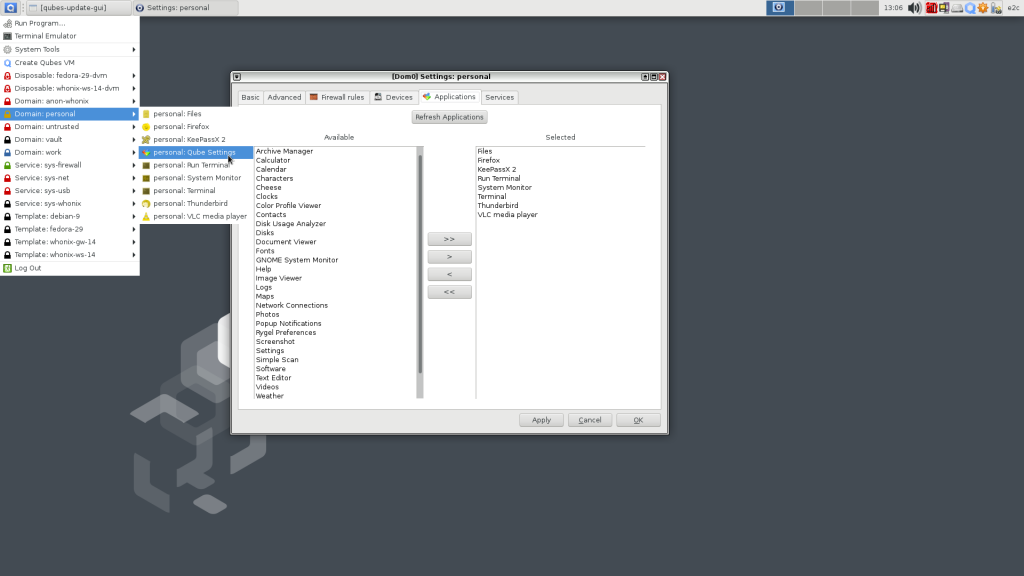

Следующим действием необходимо добавить приложение в меню запуска. Это не обязательно, можно выполнять запуск из терминала. Но многим удобнее через меню. Переходим в меню выбираем нужную VM, открываем приложение Qube Settings, переходим в Application и переносим стрелочкой нужные приложения.

6. Дополнительные настройки для Fedora

Репозитории RPMFusion по умолчанию установлены, но отключены. Для их включения откройте терминал и перейдите в yum.repos.d:

cd /etc/yum.repos.d/

Открываем любым текстовым редактором файл rpmfusion-free.repo:

sudo #текстовый редактор# rpmfusion-free.repo

Открываем любым текстовым редактором файл rpmfusion-nonfree.repo:

sudo #текстовый редактор# rpmfusion-nonfree.repo

В обоих файлах находим строку enabled=0 и меняем на 1. Теперь репозитории RPMFusion активны.

7. Копирование файлов

Копирование файлов из основного домена Dom0 в другие VM. Такое иногда бывает нужно. Например вы воспользовались приложением Screenshot из System Tools.

- Открываем Terminal Emulator из основного меню;

- Переходим в необходимый каталог командой cd;

- Копируем файлы в нужную VM: qvm-copy-to-vm <Имя VM> <Список файлов>;

- Ваши файлы появятся в ~/QubesIncoming/dom0/;

Копирование в каталоги Dom0 будет описано в следующих статьях.

8. Копирование текста

Копирование текста внутри одной VM происходит стандартно, сочетанием клавиш Ctrl+C, Ctrl+V или из меню ПКМ. Немного сложнее при копировании между разными VM'ами. Для копирования текста и файлов необходимо:

- Выделить текст или файл и нажать Ctrl+C;

- Далее не снимания выделения и фокусировки на окне нажать Ctrl+Shift+C;

- Выделить окно целевого VM нажать Ctrl+Shift+V и далее Ctrl+V;

Немного сложно, но со временем привыкаешь, к тому же данное действие не выполняется часто.

9. Работа с USB флешками

- Подключаем флешку к USB порту;

- Открываем основной терминал Dom0;

- Вводим команду qvm-block;

- В терминале видим список подключенных устройств;

Далее вводим команду подключения:

qvm-block attach <Целевая VM> <Целевая флешка>

Все, флешка примонтирована к требуемой VM. После перезагрузки или перезапуска VM повторно эту операцию выполнять не нужно, флешка примонтируется автоматически.

Заключение

Это только первая статья из цикла по работе с Qubes OS 4. На мой взгляд этого минимально необходимого перечня действий достаточно для начала использования. В следующих статьях рассмотрим создание новых VM (в том числе Kali-Linux), подключение к Tor, Proxy, VPN, настройку каждой VM в отдельности и еще многое и многое. Надеюсь вам будет интересно.

(13 оценок, среднее: 4,85 из 5)

(13 оценок, среднее: 4,85 из 5)

Интересно, даже самому уже захотелось попробовать эту систему.

Слушайте, а ведь это очень крутая штука. По-крайней мере пока мы не знаем эксплойтов для оперативной памяти. Rowhammer был одним из таких, и ходят слухи, что эта дрянь способна работать на ряде DDR4-линеек памяти.

Rowhammer Вам и не понадобится - XEN и без этого очень дырявый....у него своих лазеек хватает....

Вот, как допилят XEN Hypervisor, вот тогда и можно будет забыть про BSD с её Jail-ами. Потому, как безопасность с одной стороны и дырявость с другой - не совместимые вещи (имхо).

Пользуюсь Qubes OS чуть больше полугода.

Несмотря на то, что VM разделены физически, для большей безопасности нужно осознанно планировать и понимать функции каждой VM. Интересующимся, советую прочитать статью одной из авторов проекта: "Software compartmentalization vs. physical separation", где она описывает свой подход.

Спасибо автору статьи за совет отключать AppVMs (сами кубы) перед тем как производить установку программ в TemplateVMs. Я этого не учел, установка происходила, но проблемно.

Ну абсолютно не дырядвых систем не существует, XEN не идеален, да и допилят его наверное не так скоро, однако свою задачу в данной системе он выполняет. К тому же правил firewall тоже ни кто не отменял. Разработчики и сами не отрицают что в системе есть потенциальные уязвимости. Как в прочем и разработчики всех систем радеющих за приватность и безопасность (tails, whonix и т.д)

Ничего не понял. QubeOs, Debian, Fedora, Whonix ... Что вы в итоге установили?

И самое главное зачем? Для чего это вообще нужно? В следующих статьях разъясните подробнее. Интересно, но непонятно.

Так, первый вопрос, Qubes OS это операционная система фактически являющаяся менеджером виртуальных систем, потому в нее я установил и Debian, и Fedora, и Whonix. Получается что то вроде швейцарского ножа. Второй и третий вопрос, для всех это нужно для разных целей, кто то тестирует программы в разных ОС, кому то нужна приватность и анонимность (о ней в следующей статье) с возможностью насроить множественную переадресацию в рамках одной системы, кому то нужны разделенные рабочие среды для работы, вариантов масса. Лично я использую Qubes для работы, в том числе у меня установлена Windows VM, об этом тоже расскажу.

подскажите как быть, установил Qubes 4 не запускается после установки(черный экран), захотел удалить, попробовал через Винду удалить раздел, в терминале показывает что удале, в загрузке биоса так и остался, и из-за это скорее всего не могу установить более старую версию кубов